Kaspersky Lab расследовал атаку на банкоматы с помощью вредоносного ПО ATMitch

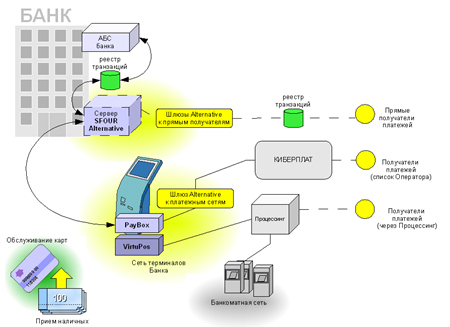

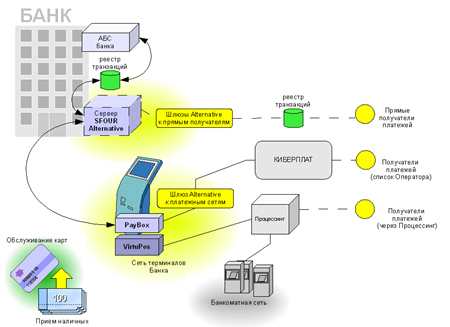

В феврале 2017 года "Лаборатория Касперского" опубликовала результаты расследования загадочных хакерских нападений на банки, когда преступники загружали в оперативную память вредоносные программы и заражали банковские сети. Вирусной программной, атаковавшей банкоматы, стала ATMitch.

Расследование началось с того, что экспертам "Лаборатории Касперского" удалось восстановить два файла в журналах, где остались следы вредоносных программ, на жестких дисках банкомата. Это были единственные файлы, оставшиеся после нападения, поскольку после ограбления злоумышленники уничтожили все следы присутствия зловреда. Не удалось восстановить и сами вредоносные файлы. Но даже такой крошечный объем данных позволил "Лаборатории Касперского" создать на их основе правила YARA – поисковые механизмы, способные группировать и классифицировать образцы вредоносных программ и находить между ними связь на основе моделей подозрительной активности.

На следующий день эксперты "Kaspersky Lab" нашли разыскиваемый образец вредоносного ПО – "tv.dll" или "ATMitch", как его позже окрестили. Анализ позволил установить, что уже были зафиксированы два случая атак на банкоматы с помощью "ATMitch" в России и Казахстане.

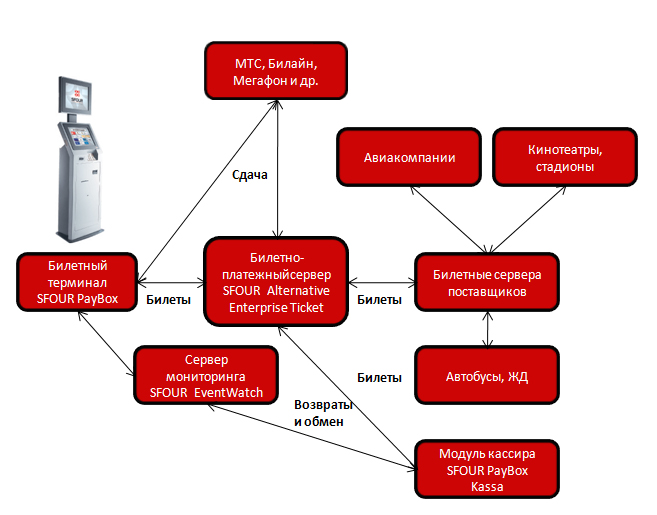

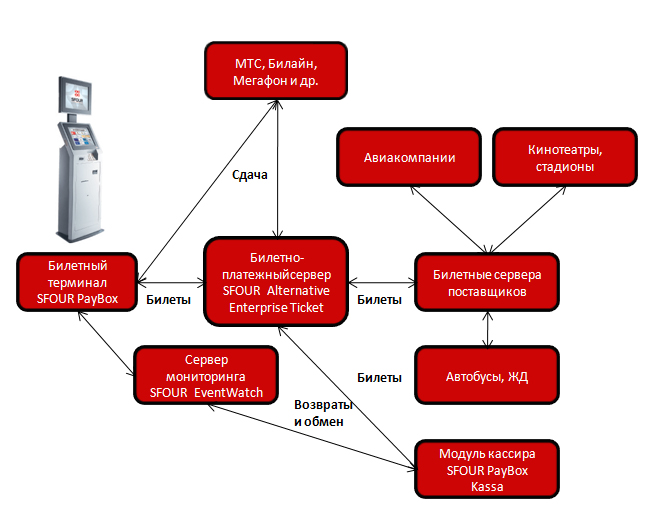

Вредоносный софт ATMitch устанавливается и запускается на банкоматах через удаленное администрирование АТМ из зараженной корпоративной сети банка. Используемые банками инструменты удаленного контроля банкоматов легко позволяли это сделать. Непосредственно в банкомате зловред вел себя как легальное ПО, позволяя злоумышленникам давать привычные для банкомата команды и операции, например, запросы информации о количестве банкнот в кассетах банкомата. Кроме того зловред давал преступникам возможность отсылать команды на выдачу денег в любой момент, по нажатию кнопки. Для снятия денег преступникам требовалось только взять наличные и уйти. Такое ограбление банкомата занимает всего несколько секунд. Как только банкомат был ограблен, вредоносная программа удаляла свои следы.

Пока остается неизвестно, кто конкретно стоит за нападениями. Использование открытого исходного кода эксплойта, общих утилит Windows и неизвестных доменов на первом этапе операции делает практически невозможным определение ответственных хакерских групп. Тем не менее, "tv.dll", используемый в атаках на банкоматы, содержит русский язык и может принадлежать известным хакерским группам GCMAN и Carbanak.

Читайте наш канал в

Telegram

:

узнавайте о главных новостях дня первыми.